Depuis début 2021, LAPSUS$ s’est imposé comme un collectif de hackers extorsionnistes aux méthodes peu orthodoxes. Plutôt que de s’appuyer sur des vulnérabilités techniques complexes, ils exploitent le social engineering et la fatigue MFA (voir lexique ci dessous) pour recruter des initiés ou détourner des numéros de téléphone, puis s’infiltrer via des accès privilégiés. Le groupe a frappé des géants comme Microsoft, Nvidia, Samsung, Okta ou Ubisoft, publiant publiquement des données volées sur Telegram pour faire pression et obtenir rançon ou notoriété. Malgré leur organisation lâche et l’âge souvent très jeune de certains membres, ils ont réussi à semer la panique dans le secteur technologique avant que plusieurs suspects ne soient arrêtés au Royaume-Uni et au Brésil.

Lexique (nécessaire pour comprendre la suite)

MFA fatigue, ou « bombardement » par notifications push, se produit lorsqu’un attaquant inonde une victime de demandes d’authentification jusqu’à ce qu’elle cède par lassitude et approuve involontairement l’accès (oit.utk.edu). Les notifications push, conçues pour la commodité, deviennent ainsi une faiblesse exploitable, car elles ne requièrent souvent qu’un simple tap sur l’écran pour valider une connexion frauduleuse (beyondidentity.com). Face à cette menace, les plateformes SIEM combinées à des analyses comportementales (UEBA) permettent de détecter en temps réel les rafales de notifications et d’alerter les équipes de sécurité (exabeam.com).

Le TOTP (Time-based One-Time Password) génère des codes temporaires à usage unique sur un appareil ou une application, offrant une deuxième couche de sécurité par un code à entrer manuellement ; toutefois, ce canal peut être compromis par un logiciel malveillant sur le mobile de l’utilisateur (loginradius.com). En comparaison, le FIDO2 utilise la cryptographie à clé publique embarquée dans un matériel sécurisé (clé USB ou module TPM), lié à une action biométrique ou à un PIN, rendant l’authentification résistante au phishing et à l’interception (secfense.com, yubico.com). Contrairement aux tokens OTP matériels, FIDO2 ne transmet jamais de secret partagé sur le réseau, ce qui élimine le risque d’interception des codes TOTP (token2.com).

La fatigue MFA peut aussi s’appuyer sur le SIM swapping, où l’attaquant détourne le numéro de téléphone de la victime pour recevoir les notifications SMS et appels de validation (amtrustfinancial.com). Pour se prémunir, il est recommandé de remplacer les notifications push et SMS par des clés de sécurité FIDO2 ou des codes TOTP dans des applications isolées, tout en configurant des seuils d’alerte dans le SIEM pour bloquer automatiquement les rafales suspectes (keepnetlabs.com). De plus, la formation des utilisateurs à reconnaître les sollicitations excessives et à vérifier l’origine de chaque demande est essentielle pour réduire l’impact psychologique de ces attaques (digitalguardian.com). Enfin, le recours à des solutions de sécurité en mode « phishing-resistant » garantit que seule une interaction physique consciente (insert de clé, appui sur un bouton) peut valider l’accès, stoppant net toute tentative de fatigue MFA (beyondidentity.com).

Identification du groupe

LAPSUS$ se présente sous la forme d’un collectif informel de 10 à 15 individus, principalement basés au Royaume-Uni et au Brésil.

Leur nom, stylisé avec le symbole « $ », reflète leur appétit pour l’argent rapide, mais aussi leur esprit provocateur, avec publications de sondages sur Telegram pour choisir leurs prochaines cibles.

Ils ne semblent pas animés par une idéologie politique forte, mais plutôt par la recherche de gains financiers et de notoriété dans la communauté hacker.

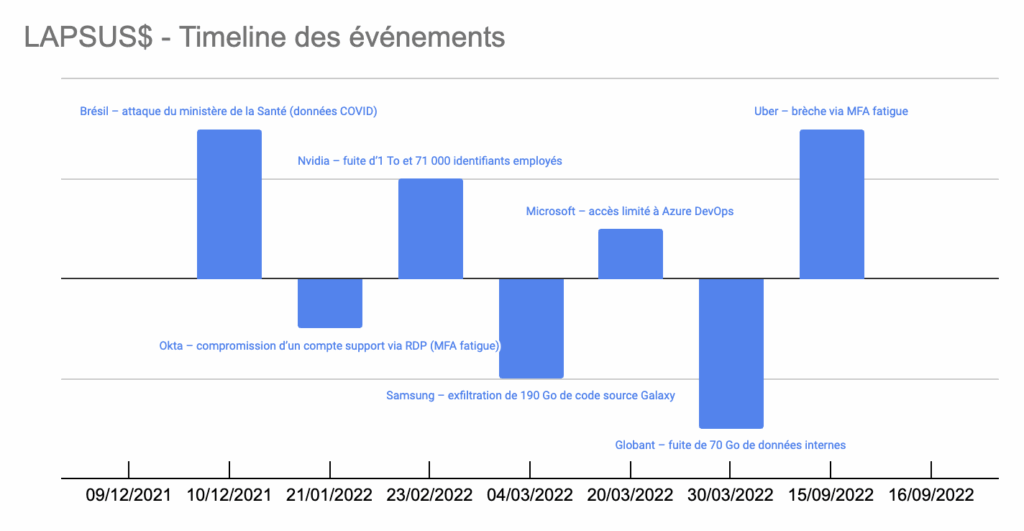

Historique des opérations

- Décembre 2021 : première opération médiatisée contre le ministère de la Santé du Brésil, perturbant l’accès aux données COVID-19.

- Février 2022 : Nvidia découvre une fuite de code source interne et déploie un correctif d’urgence.

- Mars 2022 : Samsung voit fuiter 190 Go de pilotes et de code source pour ses appareils grand public.

- Avril 2022 : Microsoft annonce une brèche limitée dans Azure DevOps, LAPSUS$ revendiquant avoir obtenu des tokens d’accès.

- Avril 2022 : sept adolescents arrêtés à Oxford lors de l’« Opération Trojos ».

- Octobre 2022 : arrestation en France et au Brésil dans le cadre de l’« Opération Dark Cloud ».

Arsenal technique

- Social engineering

- Recrutement d’employés via Telegram, offres d’argent contre accès interne.

- Phishing interne et injonctions urgentes pour inciter à cliquer.

- SIM swapping & MFA fatigue

- Détournement de numéros pour désactiver la MFA par SMS.

- Inondation de notifications push jusqu’à ce que la cible accepte.

- Post-intrusion light

- Usage de Remote Desktop, PowerShell, scripts existants plutôt que de frameworks propriétaires.

- Exfiltration rapide via partages cloud ou serveurs FTP temporaires.

Victimologie

Les victimes se concentrent sur le secteur technologique et des services critiques :

- Éditeurs de logiciels : Microsoft, Okta, Ubisoft.

- Constructeurs hardware : Nvidia, Samsung.

- Plateformes de sécurité et infrastructure : Globant, Impresa.

- Organismes publics : ministère de la Santé brésilien.

Ils opèrent de façon opportuniste, passant d’un secteur à l’autre dès qu’une nouvelle brèche est ouverte.

Particularités du groupe

- Organisation lâche : absence de hiérarchie figée, chaque membre peut initier une opération.

- Communication transparente : publication de dumps de données et sondages sur Telegram pour impliquer la « fanbase ».

- Profil des membres : très jeunes, souvent mineurs, ce qui a ralenti les poursuites et créé une forte couverture médiatique.

Indicateurs de compromission

- Canaux Telegram : @LAPSUS$Leaks, @LAPSUS$Support.

- Domaines temporaires : ex.

cloudstore.business,dropboxcloud.net. - Modèles de logs : multiples requêtes MFA push, connexions RDP hors horaires habituels, téléchargements de scripts PowerShell signés de manière non standard.

- SIM swap alerts : notifications inhabituelles de changement de numéro.

Contre-mesures

- Renforcer la MFA

- Passer à des clés FIDO2 ou authentificateurs TOTP plutôt qu’à des push/SMS.

- Segmenter et restreindre l’accès

- Fermer l’accès RDP public, passer par VPN ZTNA ou bastion sécurisé.

- Surveillance et détection

- Configurer le SIEM/EDR pour repérer les séries de tentatives MFA push et les activités PowerShell non autorisées.

- Sensibilisation continues

- Former les employés aux techniques de social engineering internes et aux risques du SIM swapping.

- Exercices de sécurité

- Organiser des war-games centrés sur le scénario LAPSUS$, incluant phishing interne et compromission de la MFA.

Sources

- https://en.wikipedia.org/wiki/LAPSUS$

- https://www.zdnet.com/article/lapsus-hacker-group-profile/

- https://www.bleepingcomputer.com/news/security/lapsus-hacker-group-exploits-mfa-fatigue-to-take-over-accounts/

- https://www.bbc.com/news/technology-61003854

- https://www.reuters.com/technology/lapsus-hacking-group-targeted-sources-2022-04-28/

- https://www.vice.com/en/article/5dbqe5/lapsus-hackers-arrested-in-uk-bristol

- https://www.bleepingcomputer.com/news/security/how-lapsus-hackers-breached-microsoft-okta-and-others/

- https://securitybrief.co.nz/story/uks-lapsus-hacker-group-arrests-show-police-can-move-fast

- https://www.infosecurity-magazine.com/news/lapsus-hackers-target-huawei/

- https://www.scmagazine.com/news/lapsus-group-leverages-social-engineering-to-compromise-victims

Laisser un commentaire