Depuis plus de quinze ans, le Lazarus Group opère comme une force clandestine de cyberopérations nord-coréennes, mêlant espionnage politique, sabotage et cybercriminalité financière pour offrir au régime des capacités asymétriques et générer des revenus illicites. Au fil du temps, il a évolué, passant de simples attaques DDoS et wipers aux détournements massifs de fonds numériques, en déployant un arsenal technique sophistiqué (frameworks modulaires, voleurs de credentials, ransomwares) et en ciblant aussi bien des gouvernements et des institutions financières que des plateformes de crypto-actifs. Sa capacité d’adaptation, son organisation en sous-unités spécialisées et sa discrétion opérationnelle en font aujourd’hui un adversaire redouté, mais dont les indicateurs de compromission commencent à être bien documentés, permettant de mieux se défendre.

Identification du groupe

Le Lazarus Group est généralement attribué à l’agence Reconnaissance General Bureau, le service de renseignement militaire de la Corée du Nord (en.wikipedia.org).

Il est aussi connu sous les noms de Guardians of Peace, Hidden Cobra, ZINC ou APT38 selon les entités qui l’étudient (en.wikipedia.org).

Ses motivations sont doubles : mener des opérations d’espionnage et de sabotage pour l’État nord-coréen, et voler des fonds (notamment en crypto-monnaies) pour financer le régime malgré les sanctions internationales (ft.com).

Historique des opérations

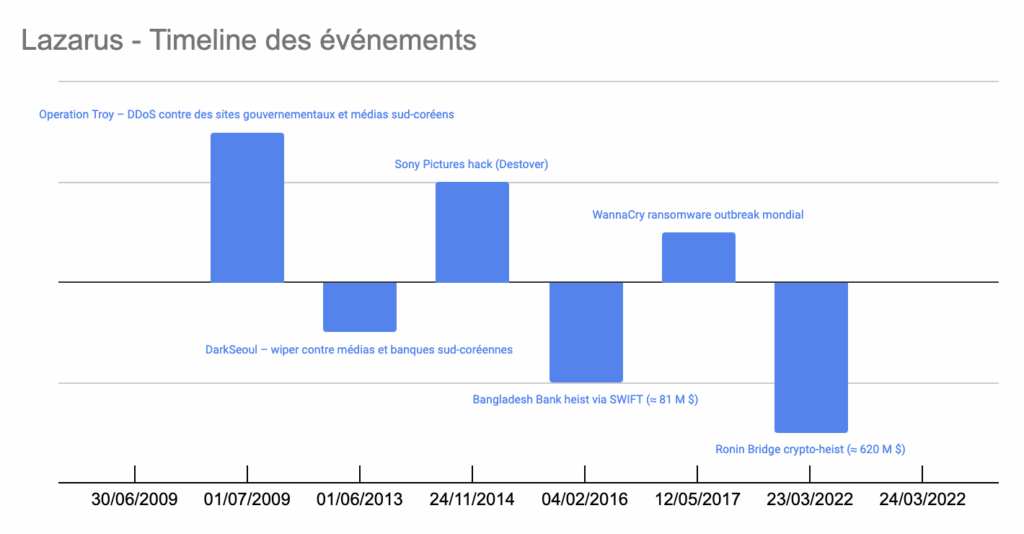

Au début des années 2010, Lazarus a mené de vastes attaques DDoS et des campagnes de destruction de données (wipers) contre des cibles sud-coréennes, comme lors de l’opération DarkSeoul en 2013 (nccgroup.com).

En 2014, le groupe a frappé Sony Pictures avec le malware Destover pour punir la diffusion du film The Interview, causant des pertes majeures et une fuite massive de données internes (nccgroup.com).

Deux ans plus tard, il a orchestré le célèbre vol de 81 millions de dollars à la Bangladesh Bank via SWIFT, stoppé in extremis par une coquille dans l’ordre de transfert (nccgroup.com).

En 2017, il est derrière le ransomware WannaCry, qui a paralysé des organisations dans plus de 150 pays et généré plusieurs milliards de dollars de pertes globales (hhs.gov).

Plus récemment, Lazarus a dérobé 620 millions de dollars en crypto-monnaies sur la plateforme Ronin (Axie Infinity) en 2022, puis 100 millions sur Harmony Horizon Bridge (ft.com).

Arsenal Technique

Pour s’introduire, Lazarus utilise du spear-phishing ultra-ciblé, des pièces jointes piégées ou des liens vers des chargeurs (loaders) malveillants (halborn.com).

Il exploite aussi des vulnérabilités critiques (Log4Shell, ProxyLogon, EternalBlue) pour déployer ses backdoors sans aucune interaction utilisateur (halborn.com).

Son framework principal, MATA, est modulaire : il installe en plusieurs phases des loaders, des RATs, des wipers ou des ransomwares (comme TFlower) selon l’objectif .

Il dispose également de voleurs de credentials (Brambul), de destructeurs de données (Destover) et de RATs variés (Gh0st RAT, RokRat), souvent réutilisables d’une opération à l’autre .

Victimologie

Les cibles de Lazarus couvrent un spectre très large : administrations et services gouvernementaux, banques centrales (Bangladesh), grandes entreprises technologiques (Sony, Microsoft), acteurs pharmaceutiques (AstraZeneca) et plateformes blockchain/gaming (Axie Infinity, Harmony) (hhs.gov).

Ils visent aussi des universités et des instituts de recherche, notamment pour l’espionnage de travaux scientifiques sensibles (hhs.gov).

Géographiquement, leurs activités sont globales, avec un focus initial sur la péninsule coréenne puis une expansion vers l’Europe, l’Amérique du Nord et au-delà (nccgroup.com).

Particularités du groupe

Contrairement à d’autres APT, Lazarus combine cyber-espionnage, sabotage et cyber-criminalité pure pour financer l’État (nccgroup.com).

Il fonctionne par sous-unités (APT38/BlueNorOff pour le vol financier, AndAriel pour l’espionnage sud-coréen, Kimsuky pour l’intel politique), ce qui lui confère une spécialisation et une résilience organisationnelle (en.wikipedia.org).

Ses hackers sont formés très tôt dans des écoles d’élite, parfois dès l’enfance, avec une formation en Chine ou en Russie, garantissant un haut niveau technique (thesun.co.uk).

Indicateurs de compromission connus

Parmi les IoC documentés :

- Hachages des modules du framework MATA et du ransomware TFlower .

- Adresses IP (ex. 104.168.165.203, 104.168.157.45) et noms de domaine suspects (ex.

support.cloudstore.business) utilisés comme serveurs de commande . - Signatures réseau liées à des communications chiffrées vers des services cloud non autorisés et pics d’activités SMB/WMI .

- Empreintes de spear-phishing (emails aux pièces jointes RTF/ISO contenant les loaders) (halborn.com).

Contre-mesures

- Renforcement de la détection : déployer un SOC/EDR avec règles spécifiques pour MATA, Brambul, Destover et patterns de spear-phishing (nccgroup.com).

- Gestion des accès : segmenter en « zero trust », limiter les VPN, imposer le MFA et appliquer le moindre privilège (nccgroup.com).

- Patch management agile : corriger immédiatement toute vulnérabilité critique (Log4j, Exchange, SMB…) et maintenir un SBOM à jour (nccgroup.com).

- Exercices de résilience : organiser des war-games centrés sur les scénarios Lazarus (vol SWIFT, wiper, exfiltration crypto) (nccgroup.com).

- Partage d’I o C : collaborer avec les CERT, consortiums sectoriels et intégrer des flux de threat intelligence externes (Unit 42, MITRE, NCC Group) (nccgroup.com).

Sources

- https://en.wikipedia.org/wiki/Lazarus_Group

- https://www.ft.com/content/e6fdbe56-1dce-42dc-bce1-fe92d973117f

- https://www.nccgroup.com/us/the-lazarus-group-north-korean-scourge-for-plus10-years/

- https://attack.mitre.org/groups/G0032/

- https://unit42.paloaltonetworks.com/threat-assessment-north-korean-threat-groups-2024/

- https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/a-look-into-the-lazarus-groups-operations

- https://www.wired.com/story/north-korea-cyberattacks

- https://www.cisa.gov/news-events/alerts/aa21-356a

- https://socradar.io/lazarus-groups-cyber-espionage-involving-linkedin/

- https://www.thesun.co.uk/news/34029861/kim-jong-uns-hackers-groomed-china-target-west/

Laisser un commentaire