Fancy Bear, également connu sous les noms APT28, Pawn Storm ou STRONTIUM, est un groupe de cyberespionnage parrainé par le GRU russe, actif depuis le milieu des années 2000. (en.wikipedia.org)

Il utilise principalement des techniques de spear-phishing, d’exploits zero-day et de malwares modulaires pour pénétrer des réseaux gouvernementaux, militaires et d’influence internationale. (crowdstrike.com)

Parmi ses opérations les plus notoires figurent les piratages du Comité national démocrate (DNC) en 2016, des parlements européen et allemand, ainsi que des infiltrations dans des agences antidopage et des fournisseurs de défense. (en.wikipedia.org)

Son arsenal technique sophistiqué, son ciblage politique et sa capacité à dissimuler ses traces font de Fancy Bear un adversaire redoutable, mais dont les indicateurs compromission (IoC) sont désormais bien documentés pour renforcer les défenses. (radware.com)

Identification du groupe

Fancy Bear regroupe plusieurs sous-entités désignées par la communauté (APT28, Sofacy, Pawn Storm, Tsar Team, Forest Blizzard). (en.wikipedia.org)

CrowdStrike et FireEye attribuent avec un haut degré de confiance ces opérations à l’unité 26165 du GRU, le service de renseignement militaire russe. (en.wikipedia.org)

Sa mission officielle est l’espionnage et le sabotage au service des intérêts stratégiques de la Russie, avec parfois des volets politiques visant à influencer les opinions publiques étrangères. (crowdstrike.com)

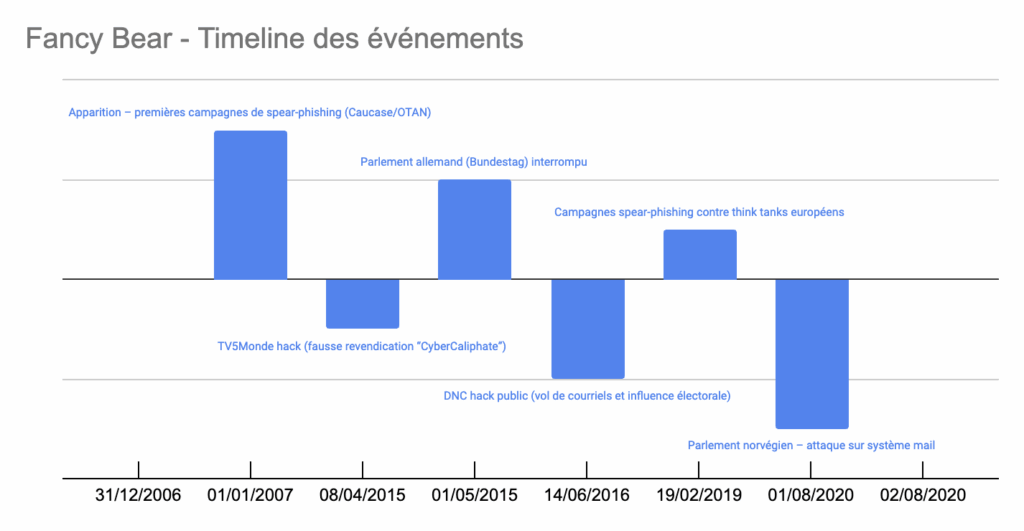

Historique des opérations

Fancy Bear a émergé dès 2007–2008, avec des campagnes de spear-phishing contre des cibles caucasiennes et OTAN-alignées. (en.wikipedia.org)

En 2014, la firme FireEye l’a baptisé APT28 et a révélé l’utilisation de zero-days dans Windows et Flash pour pénétrer des réseaux gouvernementaux. (en.wikipedia.org)

En 2015–2016, le groupe a infiltré le Bundestag allemand, téléchargé 16 Go de données, puis s’est attaqué au Comité national démocrate américain pour influencer l’élection présidentielle de 2016. (en.wikipedia.org)

Par la suite, Fancy Bear a visé l’Agence mondiale antidopage (WADA), des centres de recherche et des ministères européens, illustrant son spectre d’action politique et militaire. (radware.com)

Arsenal technique

Pour l’accès initial, Fancy Bear privilégie le spear-phishing ultra-ciblé : emails soignés contenant des liens ou pièces jointes exploitant des vulnérabilités zero-day. (en.wikipedia.org)

Une fois en place, il déploie des malwares modulaires tels que Sofacy, X-Agent, CHOPSTICK ou JHUHUGIT, capables de voler des données, d’exfiltrer des documents et d’établir des relais de commande et contrôle. (en.wikipedia.org)

Le groupe utilise également des implants réseaux déguisés en faux sites d’information pour tromper les filtres et dissimuler ses communications chiffrées via des canaux non conventionnels, comme l’email sécurisé. (wired.com)

Victimologie

Les victimes de Fancy Bear couvrent un large panel : gouvernements (États-Unis, Allemagne, France), institutions de défense, organisations sportives (Agence mondiale antidopage), think tanks et médias. (en.wikipedia.org)

Il cible aussi des individus clés (militaires, responsables politiques, journalistes) pour soutirer des informations sensibles ou influencer leurs communications. (crowdstrike.com)

Géographiquement, ses opérations couvrent la quasi-totalité de l’Europe, l’Amérique du Nord et des pays de l’ex-URSS, avec un focus sur les alliés de l’OTAN. (en.wikipedia.org)

Particularités du groupe

Contrairement à d’autres APT, Fancy Bear change fréquemment d’infrastructure et réécrit ses outils pour échapper aux défenses signature-based. (radware.com)

Il coordonne ses actions pour coïncider avec des événements politiques majeurs (élections, sommets internationaux), maximisant son impact médiatique et psychologique. (crowdstrike.com)

Son usage régulier de zero-days inédits témoigne d’un soutien étatique puissant et d’un accès à des ressources de développement avancées. (en.wikipedia.org)

Indicateurs de compromission connus

Parmi les IoC récurrents : adresses IP et domaines C2 souvent hébergés via des proxys en Russie et Chine, hachages de charges Sofacy et X-Agent, patterns de spear-phishing incluant des faux domaines de presse diplomatique. (radware.com)

On observe des certificats SSL frauduleux émis pour des sous-domaines imitant des sites gouvernementaux, et des séquences réseau signées par la backdoor Cannon communiquée via email chiffré. (wired.com)

Contre-mesures

- Renforcer la détection

Mettre en place un SOC/EDR avec détection comportementale et IOC-based feeds dédiés à APT28. - Former aux spear-phishing

Former régulièrement les utilisateurs à reconnaître les emails ciblés et à vérifier les destinataires et URL en survol. - Patch management rapide

Déployer sans délai tous les correctifs de sécurité, en particulier pour Windows, Flash et plateformes de messagerie. - Segmentation réseau

Isoler strictement les réseaux sensibles (défense, diplomatie) et utiliser des bastions pour l’accès à distance. - Threat intelligence

Consommer activement des flux MITRE ATT&CK et des rapports CrowdStrike/FireEye pour adapter les règles de détection en temps réel.

Sources

- https://en.wikipedia.org/wiki/Fancy_Bear

- https://www.radware.com/cyberpedia/ddos-attacks/fancy-bear-apt28-threat-actor/

- https://www.crowdstrike.com/en-us/blog/who-is-fancy-bear/

- https://www.wired.com/story/russia-fancy-bear-hackers-phishing

- https://attack.mitre.org/groups/G0007/

- https://www.fireeye.com/blog/threat-research/2014/10/apt28-a-window-into-russias-cyber-espionage-operations.html

- https://www.microsoft.com/security/blog/2018/10/04/update-on-gru-nsa-related-activity/

- https://www.reuters.com/technology/russia-linked-hackers-breach-dnc-2016-11-02/

- https://www.nccgroup.com/globalassets/our-research/us/white-papers/2015/apt28.pdf

- https://blog.radware.com/security/2020/02/fancy-bear-apt28-threat-actor/

Laisser un commentaire